IGA :

Orchestration dynamique des rôles, identités et accès pour une sécurité et conformité renforcées

360° sur la gouvernance et gestion des accès.

✓ Autorisez les bonnes personnes à accéder aux bonnes ressources, aux bons moments, pour les bonnes raisons.

✓ N'excluez aucun logiciel ni aucun acteur.

✓ Provisionnez en temps réel votre SI.

Maîtrisez en temps réel

100% des accès à votre SI

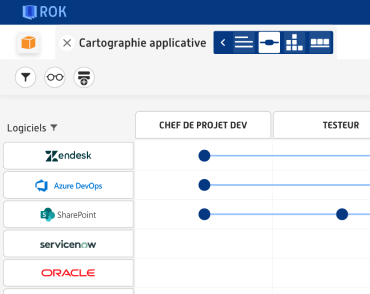

Cartographiez vos accès applicatifs

Collecte organisation

+ Liste des logiciels

= Matrice des attributions

Pilotez en temps réel

Provisionnez

100% de vos droits applicatifs

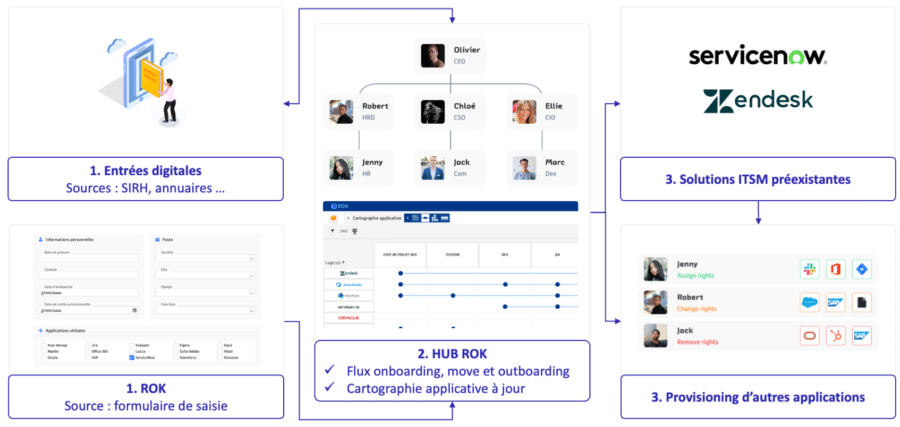

Intégrité avec vos SIRH et annuaires électroniques

Utilisation automatisée de vos flux ITSM préexistant

Création intégrée de flux in, out et move idoines pour compléter votre couverture

Rendez systématiques et en temps réel tous vos accès sans effort, tout en maintenant ce qui fonctionne déjà… sans pour autant négliger la complexité de votre organisation, de vos métiers ou de votre écosystème de partenaires.

Contrôle des

Risques et Conformité

Intégration de la SoD

Reporting à 360°

Cartographie des risques

Processus d’audit

Gérez les autorisations, les licences SAP

et la SoD

Standardisez et automatisez tout en abaissant le niveau de complexité… avec toujours plus de sécurité.

Automatisation des autorisations

- Provisioning en fonction des mouvements organisationnels SIRH

- Créer/ Modifier / Dériver automatiquement les rôles

- Création / Modification / Suppression d’utilisateurs

- Affectations / Désaffectations de rôles composites aux utilisateurs

SoD controls monitoring capabilities

- Analyse SoD en temps réelle au niveau rôle simple, dérivé, composite et au niveau utilisateur (intègre avec le SIRH)

- Pilotage et exécution des contrôles compensatoire via les workflows

- Module risque intégré dans ROK

Gestion des licences SAP

- En intégrité avec les mouvements organisationnels SIRH

- Gérer au plus juste vos licences SAP en temps réel

- Rassurer les licences audit

✓ Couverture fonctionnelle : SAP IDM / Acces Control / SAP SoD

✓ Périmètre : SAP HR / SAP BPC / SAP Fiori / SAP ECC / SAP BW

Témoignage : comment Elis a

automatisé la gestion des accès SAP ?

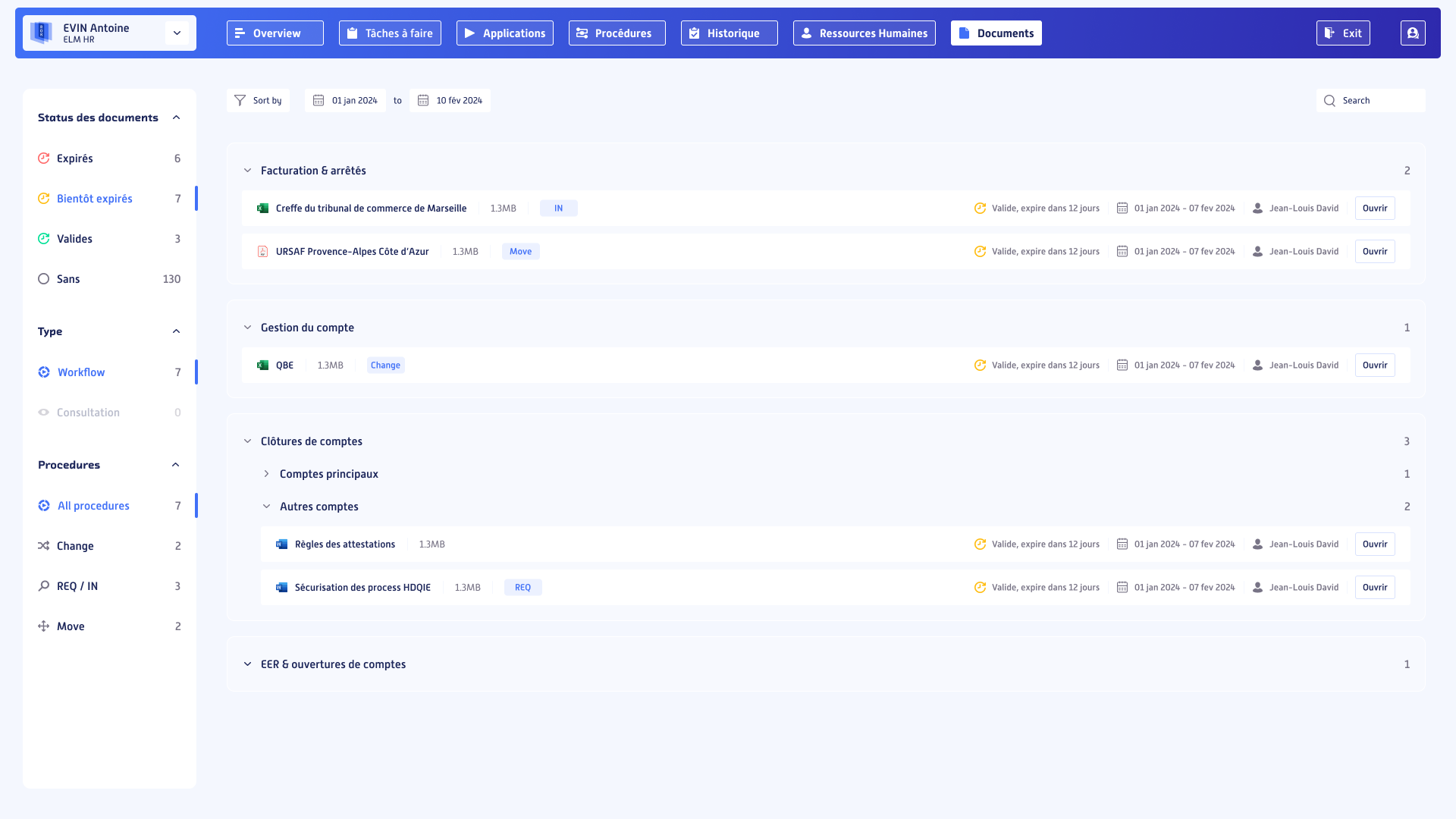

Pilotage des accès aux

Documents et Processus

Gestion du cycle de vie des documents

Suivi et mise à jour des documents pour assurer leur conformité.

Accès sécurisé à la GED

Accédez en temps réel aux documents appropriés, quelle que soit la source des données.

Accès sécurisé aux processus et gammes opératoires

Accès personnalisé pour chaque collaborateur à ses processus spécifiques.

ROK Décodeur :

Vos Questions,

Nos Réponses !

L’IGA n’a jamais été aussi clair.

Il y a plusieurs façons d’aborder le sujet de la sécurité, quelles sont-elles ?

On distingue plusieurs approches présentant chacune des avantages et inconvénients :

- Les méthodes restrictivesque sont le Zéro trust, le principe du moindre privilège (PMP) complétés du PAM (gestion des accès privilégiés). L’avantage de ces méthodes résident en l’exposition de la surface d’attaque qui est réduite. L’inconvénient réside en la complexité de sa mise en œuvre et maintenance mais également en des couts liés importants conjugués à des performances réduites.

- Le contrôle d’accès basé sur les Rôles (RBAC), qui simplifie la gestion sauf dans le cas d’environnements complexe en l’absence de données organisationnelles.

Auxquelles on peut rajouter en complément :

- Les méthodes à double contrôle que sont les Authentifications Multi facteur (MFA) ou l’Authentification Basée sur le Risque (RBA) contraignante pour la première, complexe pour la seconde qui nécessite en outre un suivi continu. C’est par ailleurs une méthode qui ne se suffit pas à elle seule.

Si la méthode du RBAC semble être la plus adaptée, on comprend rapidement qu’au regard de la taille ou complexité du Groupe à protéger sa mise à jour en temps réel va poser un réel sujet expliquant qu’1/4 des entreprises seulement est en capacité de produire une cartographie applicative à jour en moins de 48 h.

Dans ROK les accès où les permissions sont attribuées aux utilisateurs selon leur rôle au sein de l’organisation ce qui simplifie la gestion des permissions et améliore la sécurité en limitant l’accès aux ressources nécessaires.

On se rapproche donc d’un RBAC (Role Based Acces Control) ; toutefois ROK va au-delà de la notion de « rôle basé sur les autorisation »et c’est ce qui en fait une offre unique plus simple à mettre en œuvre et maintenir, adaptée à des environnements complexes présentant des exigences d’accès nuancées.

Pour réaliser cette promesse ROK présente 3 spécificités que l’on ne trouve pas dans les offres IAM du marché :

- Une fusion des « rôles autorisations » et des « rôles organisationnels » ce qui permet en une seule interface de rendre intègre les SIRH avec l’IAM et d’automatiser les iTsm

- Une gestion en temps réel et automatisée des flux de collaborateurs grâce à son module No-Code

- Une intégration sans effort des risques liés à la SoD (ségrégation Of Duties)

Par son approche holistique, ROK va permettre d’utiliser (s’interfacer) les outils préexistant dans l’entreprise (IAM, annuaires … etc.) afin d’orchestrer en temps réel la sécurité du système d’information.

Quel est l’effort à produire pour mettre en place ROK ?

ROK est une plateforme Cloud multi-tenant et multi-instances qui peut être servie par un cloud privé ou public. Généralement commercialisée en mode SaaS pour un cout unitaire de moins de 5 € par user, la mise à disposition de la plateforme est « instantanée ».

Le paramétrage de l’organisation est relativement rapide si l’information existe sur un ou plusieurs supports. La modélisation des flux de collaborateur est simplifiée par l’IA et personnalisable afin de tenir compte des spécificités d’organisations complexes importantes.

Un POC rapide permet en amont de valider la charge à produire pour une couverture à 360°.

La maintenance quotidienne est réduite à son minimum et concentrée sur le changement organisationnel (acquisition, fusion …)

Quel est le niveau de provisionning permis par ROK ?

A défaut d’outils préexistant (IAM intégrant du WF et/ou outils d’iTsm de type service Now), ROK peut provisionner n’importe quelle application présentant des API au travers de flux no-code personnalisés.

ROK peut également déclencher via des API un outil d’iTsm par exemple, dès lors qu’il identifie automatiquement un mouvement de collaborateur ou un changement organisationnel métier.

A titre d’exemple, ROK automatise le provisionning des droits SAP et remplace avantageusement IDM en automatisant le process de mise à jour et en présentant les autorisations en langage IT avec sa traduction métier.

Dans ce cas particulier ROK porte également le volet SoD sans cout additionnel.

Cette performance a été reconnu par Atos qui est distributeur de cette offre.

Lancez vous dès maintenant !

En savoir plus : Orchestration dynamique des rôles, identités et accès

Orchestration dynamique des rôles, identités et accès : Sécurisez vos applications et votre IGA

L’orchestration dynamique des rôles, identités et accès s’impose comme une nécessité stratégique pour les organisations en quête de sécurité, de conformité et d’agilité. À l’heure où les infrastructures informatiques deviennent hybrides et distribuées, le pilotage des identités ne peut plus reposer sur des processus manuels. Il faut une approche automatisée, intelligente et continue, capable de s’adapter à l’évolution des métiers, des utilisateurs et des exigences réglementaires.

Avec une gouvernance robuste, chaque utilisateur se voit attribuer des droits en fonction de son poste, de ses missions, de son environnement. Cette logique repose sur des modèles éprouvés comme le RBAC (Role-Based Access Control), enrichis par des couches dynamiques telles que ABAC (Attribute-Based Access Control) et PBAC (Policy-Based Access Control). Ces mécanismes permettent un contrôle d’accès granulaire et contextuel, en tenant compte du rôle, des attributs et de la politique de sécurité en vigueur.

L’objectif est de limiter les privilèges excessifs, de respecter la séparation des tâches SoD, de fluidifier les accès tout en réduisant les risques. Grâce à l’IGA, les entreprises peuvent automatiser la gestion du cycle de vie des utilisateurs, depuis l’intégration jusqu’à la révocation des droits. Les fonctions de provisionnement automatisé des droits permettent une mise à jour en temps réel des permissions, tout en assurant la conformité réglementaire.

Une démarche essentielle, alignée avec les principes de l’hyperautomatisation (orchestration workflow, bpm, rpa, ia, no-code).

Orchestration dynamique des rôles, identités et accès : Gestion automatisée, sécurité en continu, conformité native

L’orchestration dynamique des rôles, identités et accès repose sur des outils de traçabilité, d’audit et de supervision en temps réel. Elle permet de garantir la gouvernance des identités et des accès dans les environnements complexes, tout en répondant aux normes comme la conformité RGPD, ISO 27001, LOI NIS. Chaque action utilisateur est enregistrée, chaque permission est justifiable, chaque exception est analysable.

La certification des accès peut ainsi être réalisée à intervalles réguliers sans surcharge administrative. Les fonctions de gestion en temps réel des accès IT permettent d’accorder ou de retirer un droit en fonction de l’activité, du risque ou d’un changement de statut. Ce niveau de précision est essentiel pour limiter les risques d’accès non autorisés et lutter contre les menaces internes.

Les outils d’audit et traçabilité des accès intégrés permettent de générer automatiquement des rapports exploitables, compatibles avec les exigences des régulateurs. Cette capacité est renforcée par la synchronisation des annuaires (AD, LDAP, Azure AD), qui assure la cohérence entre les sources d’identité, même dans un environnement multi-domaines ou multi-entités.

Cette automatisation est activable dès l’intégration avec un module d’automatisation de l’onboarding et gestion des accès, garantissant un cycle de vie sécurisé dès le premier jour.

Orchestration dynamique des rôles, identités et accès : Un levier d’agilité pour les ERP et les métiers

L’orchestration dynamique des rôles, identités et accès ne se limite pas à l’IT. Elle concerne directement les fonctions métiers, les applications critiques comme les ERP et SAP, et les utilisateurs terrain. Grâce à l’intégration native avec les systèmes d’information métier, la plateforme ajuste automatiquement les droits, les permissions et les rôles selon la fonction réelle de l’utilisateur. Cela favorise la réduction des shadows IT et renforce l’efficience opérationnelle.

Les fonctions avancées permettent de gérer les accès métiers selon les politiques de sécurité en place. Chaque rôle peut être simulé, testé, validé avant d’être attribué. Les politiques de gestion des accès basée sur les risques permettent d’ajuster les permissions selon les événements contextuels : connexion depuis un nouveau terminal, changement de service, activité inhabituelle. Le système déclenche des alertes, des blocages ou des validations à plusieurs niveaux.

L’interface offre une visibilité claire sur l’identification des utilisateurs, la gestion des sessions utilisateur et l’historique des autorisations. Elle permet aussi une authentification multi-facteurs native ou intégrée à des solutions tierces, garantissant la sécurité des accès à distance. Cette gestion dynamique contribue à une réduction des coûts opérationnels, tout en améliorant l’expérience des utilisateurs et des responsables de la sécurité.

Ce pilotage automatisé des accès est également compatible avec les solutions d’automatisation des rôles et gestion des accès pour ERP et SAP.

Orchestration dynamique des rôles, identités et accès : Gouvernance centralisée, politiques sur-mesure et stratégie multi-domaines

L’orchestration dynamique des rôles, identités et accès permet enfin une stratégie centralisée, mais flexible, de gouvernance des identités. Elle s’adapte aux structures décentralisées, aux organisations multisites ou aux groupes internationaux. Le modèle s’appuie sur des politiques personnalisables, qui peuvent être appliquées par entité, service ou périmètre d’action. Il permet de répondre à toutes les exigences réglementaires sans complexité.

Chaque entité peut définir ses propres politiques de sécurité des accès, tout en respectant les standards définis par la DSI ou le RSSI. L’intégration des systèmes de gestion d’identité assure la cohérence entre les différentes couches applicatives et permet une gestion des identités fluide entre plusieurs référentiels. Cette flexibilité est clé pour accompagner les projets de gestion du changement IT, de fusion ou d’évolution structurelle.

L’ensemble de ces fonctions peut être enrichi par des connecteurs spécialisés selon le secteur d’activité. Par exemple, dans le secteur bancaire, la sécurisation des accès et conformité réglementaire pour les institutions financières est renforcée par des politiques spécifiques de traçabilité et de gestion des risques.

Pour ce type de besoin, l’intégration directe avec la solution dédiée à la sécurisation des accès et conformité réglementaire pour les institutions financières offre un cadre éprouvé et adaptable.

Pour une stratégie complète, les organisations peuvent s’appuyer sur une gestion dynamique des rôles et accès pour une gouvernance IT sécurisée, afin de modéliser des processus IAM sur mesure, sécurisés, et adaptés à chaque contexte métier.

Comment ROK aborde il ce sujet ? quelle est la méthode utilisée ?