Automatisez vos

audits internes

et pilotez les risques au travers d'un référentiel structuré

✓ Générez vos missions d’audit et référentiels de risques en No Code assisté par l’IA.

✓ Pilotez vos risques en temps réel grâce aux cartographies dynamiques et KPI.

✓ Gagnez en traçabilité et conformité, avec une sécurité renforcée.

Une méthodologie éprouvée

et un référentiel structuré

Un référentiel conçu pour structurer efficacement chaque étape de vos audits en s’appuyant sur 4 processus clés :

1

Préparation des missions → Définition des objectifs, planification et attribution des rôles.

2

Conduite des missions → Collecte d’informations, réalisation des contrôles et analyse des risques.

3

4

Anticipez et maîtrisez vos risques

avec une gestion structurée

Grâce à ROK, vous bénéficiez d’un cadre structuré et d’outils performants pour sécuriser vos processus d’audit.

Gagnez en efficacité grâce à un processus détaillé et un suivi en temps réel.

Cartographiez les risques et assurez un suivi dynamique à chaque étape.

📺 Épisode 1 - Méthodologie référentielle packagée

Modélisez et déployez vos missions

en No Code assisté par IA Générative

Un environnement flexible et intuitif pour concevoir des processus d’audit adaptés à vos besoins.

Créez automatiquement vos processus d’audit avec l’IA en décrivant simplement vos besoins.

Organisez vos audits facilement en ajoutant ou modifiant des étapes et rôles en glisser-déposer.

Créez des formulaires adaptés pour structurer la collecte des informations clés.

📺 Épisode 2 - Modélisez vos propres missions rapidement

Portail utilisateur web :

toutes vos missions d’audit en temps réel

Créez facilement vos processus d’audit sans coder, grâce à l’IA, et déployez-les immédiatement sur tous vos appareils.

Un espace de travail centralisé pour une gestion efficace des missions d’audit.

📺 Épisode 3 - Interface utilisateur

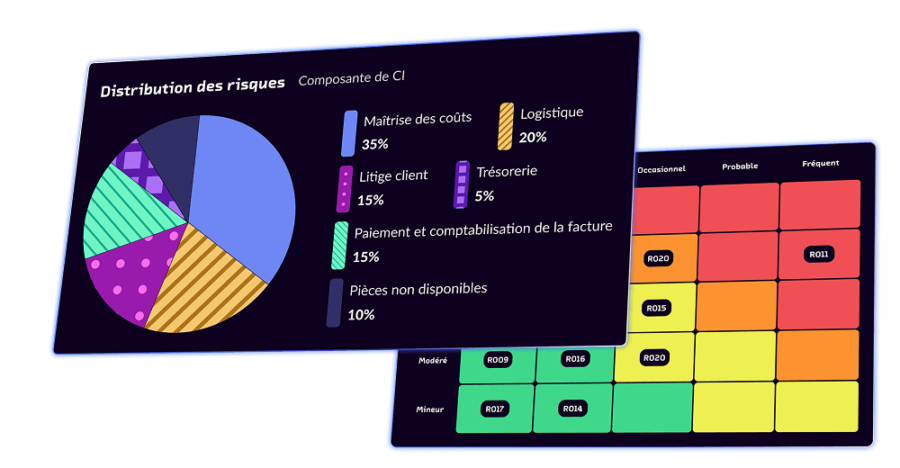

Des cartographies et KPI

pour un pilotage optimal

Un outil puissant pour surveiller et analyser les risques en temps réel.

📺 Épisode 4 - Architecture & KPI

Pourquoi choisir ROK

pour la gestion des risques ?

Une plateforme sécurisée et évolutive pour structurer, automatiser et optimiser vos audits et la gestion des risques.

Sécurité et conformité

Interopérabilité IT

Traçabilité totale

Flexibilité

Déploiement rapide

Pilotage avancé

Lancez vous dès maintenant !

En savoir plus : Automatisation des audits internes et gestion des risques

Automatisation des audits internes et gestion des risques : Assurez la traçabilité et la conformité IT

L’automatisation des audits internes et gestion des risques est aujourd’hui un enjeu central pour les organisations qui souhaitent garantir leur sécurité numérique et répondre aux obligations réglementaires. Grâce à des outils intégrés de reporting avancé pour audit interne, de surveillance et de traçabilité, les entreprises peuvent piloter efficacement leurs politiques de sécurité et maîtriser leurs accès critiques.

Les systèmes modernes de gouvernance IT et conformité permettent de centraliser les données de contrôle, d’identifier les anomalies et de déclencher automatiquement des alertes. Cette centralisation des contrôles de conformité s’accompagne d’une surveillance en temps réel des accès, essentielle pour détecter les comportements anormaux et garantir une protection des données sensibles. Couplée à une gestion des identités numériques, cette approche réduit significativement les vulnérabilités internes.

L’intégration des processus d’IAM et gestion des risques renforce la maîtrise des habilitations. La séparation des tâches (SoD), l’authentification multi-facteurs et la gestion des accès critiques contribuent à limiter les dérives tout en maintenant une gouvernance fluide.

Cette approche s’intègre naturellement à une démarche globale d’Hyperautomatisation (orchestration workflow, bpm, rpa, ia, no-code), qui lie supervision des accès, automatisation des processus et intelligence des workflows.

Automatisation des audits internes et gestion des risques : une nouvelle approche de la sécurité

Grâce à l’automatisation des audits internes et gestion des risques, la surveillance des systèmes devient proactive. Les outils d’analyse comportementale des utilisateurs permettent d’identifier rapidement les déviations par rapport aux usages standards. Ils s’intègrent dans des mécanismes de détection des intrusions informatiques ou d’analyse des menaces IT, pour renforcer les lignes de défense.

Cette automatisation facilite aussi la mise en œuvre des politiques de sécurité : les règles sont appliquées systématiquement, sans dépendance humaine, et les exceptions sont documentées. L’automatisation des processus de sécurité permet ainsi d’assurer la conformité en continu, et non plus de façon ponctuelle. Le pilotage se fait sur la base de rapports dynamiques, avec des indicateurs adaptés aux exigences des normes comme la conformité RGPD et ISO 27001.

En cas d’alerte, la gestion des incidents de sécurité peut être déclenchée automatiquement, impliquant les parties prenantes via des workflows prédéfinis. La supervision des workflows sensibles garantit que chaque action est tracée, validée et archivée. Cette orchestration complète est rendue possible grâce aux BOAT (Business Orchestration and Automation Technologies), qui assurent une coordination fluide entre systèmes, utilisateurs et règles de sécurité.

Une telle visibilité passe aussi par une Gestion des organigrammes claire et dynamique, essentielle pour attribuer les responsabilités et sécuriser les accès à chaque niveau de l’organisation.

Automatisation des audits internes et gestion des risques dans une stratégie élargie de gouvernance IT

L’automatisation des audits internes et gestion des risques s’inscrit dans une logique plus large de gouvernance d’entreprise. Elle permet une réduction des cyber-risques tout en optimisant la réactivité en cas de menace ou de non-conformité. Grâce à des outils de contrôle d’accès dynamique, l’entreprise adapte automatiquement les autorisations en fonction du poste, du contexte ou du comportement détecté.

Les solutions modernes facilitent également l’analyse des vulnérabilités réseau, identifiant en amont les failles potentielles et proposant des actions correctives automatisées. Le tout dans une démarche de pilotage continu, où les données collectées sont croisées pour alimenter une sécurité des systèmes d’information résiliente et évolutive.

Cette infrastructure permet aussi de consolider les efforts de communication entre les équipes IT et métiers, en leur donnant des indicateurs communs pour collaborer plus efficacement. En alignant les objectifs opérationnels et réglementaires, l’entreprise développe une vision claire de sa gouvernance IT, au service de sa performance et de sa pérennité.

Cette logique peut être étendue grâce au Programme de Partenariat et Partenaires Stratégiques, qui ouvre la plateforme à un écosystème plus large d’acteurs technologiques, pour une couverture plus complète des enjeux de sécurité et de conformité.

Enfin, dans une démarche cohérente, l’Gestion agile des équipes joue un rôle complémentaire, en assurant une répartition fluide des responsabilités dans les projets de sécurisation IT.

Automatisation des audits internes et gestion des risques : Une vision prédictive et intelligente

L’automatisation des audits internes et gestion des risques permet aussi d’adopter une approche prédictive. En exploitant les données issues de la surveillance en temps réel des accès, des journaux de sécurité et des anomalies détectées, les entreprises peuvent anticiper les incidents avant qu’ils n’affectent les opérations. Cette capacité d’anticipation s’appuie sur des moteurs d’analyse des données et d’intelligence comportementale, capables d’évaluer les tendances et de recommander des actions.

Les modèles de risques peuvent être mis à jour dynamiquement pour refléter les évolutions des menaces. Par exemple, une analyse comportementale des utilisateurs peut détecter une élévation suspecte de privilèges ou une activité inhabituelle en dehors des horaires classiques. Ces signaux faibles permettent d’automatiser l’isolement d’un utilisateur, de déclencher une enquête, ou de restreindre temporairement certains accès.

Ce niveau de précision améliore la gestion des accès critiques et soutient la mise en place de politiques de sécurité adaptatives, où chaque utilisateur se voit accorder uniquement les droits nécessaires à ses fonctions, selon un principe de moindre privilège. Cela participe activement à la gestion des vulnérabilités réseau, car les vecteurs d’attaque potentiels sont automatiquement neutralisés.

L’efficacité de cette approche repose sur une collaboration fluide entre les différentes équipes métiers et techniques. Les DSI, RSSI, équipes RH et responsables conformité accèdent à des tableaux de bord personnalisés, facilitant le partage d’information et la prise de décision collective. Grâce à cette automatisation des processus de sécurité, les entreprises gagnent en réactivité, en traçabilité, mais aussi en agilité stratégique.